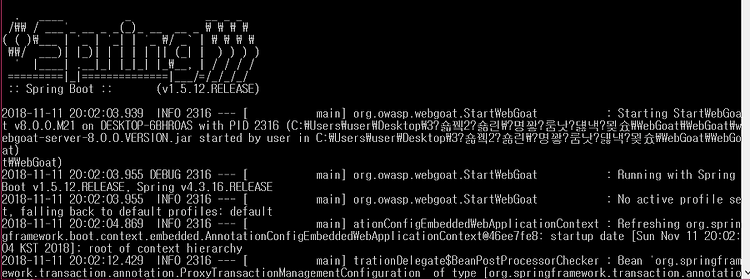

Webgoat 개발자 모드 실습을 해 볼 것이다. https://github.com/WebGoat/WebGoat/releases 사이트에 들어가서 webgoat-server jar 파일을 다운받아 준다. 편의상 파일명을 바꿔놓으면 좋기 때문에 , 나는 webgoat-server-8.0.0.VERSION.jar로 바꿔서 사용하겠다. Webgoat 설치가 완료가 되었다면 다음 사이트에 들어가서 Clone or download를 통해서 ZIP 파일을 다운받아 준다 . https://github.com/WebGoat/WebGoat#1-standalone 다운받아준 Webgoat 파일을 Clone or download 해준 파일로 옮겨 준다 . 옮겨 주었다면 준비는 되었다. 이제 자신이 설치해놓은 java의 버전..

인증우회 ( Auth Bypass ) 1. 보통은 아이디와 패스워드를 입력하는 로그인 페이지를 타켓으로 행해지는 공격이고 , SQL 쿼리문의 TRUE / FALSE 의 논리적 연산 오류를 이용하여 로그인 인증 쿼리문이 무조건 TRUE의 결과값이 나오게 하여 인증을 무력화시키는 기법 2. 취약한 로그인 인증의 처리 방식이다. 3. 인증우회를 위한 공격 쿼리 패턴으로는 아래와 같은 것들이 있고 , 쿼리의 결과를 무조건 참 ( TRUE ) 로 만들 수 있는 쿼리라면 무엇이든 그 패턴이 될 수 있다. ‘or 1 = 1-- ‘or 1 = 1# ( MySQL 일 때 ) ‘or ‘dog’=’dog’-- ‘or ‘ab’=’a’+’b’-- ‘or 2>1-- 4. 웹사이트가 사용자에게 알려주는 친절한 메시지들을 잘 살펴보..

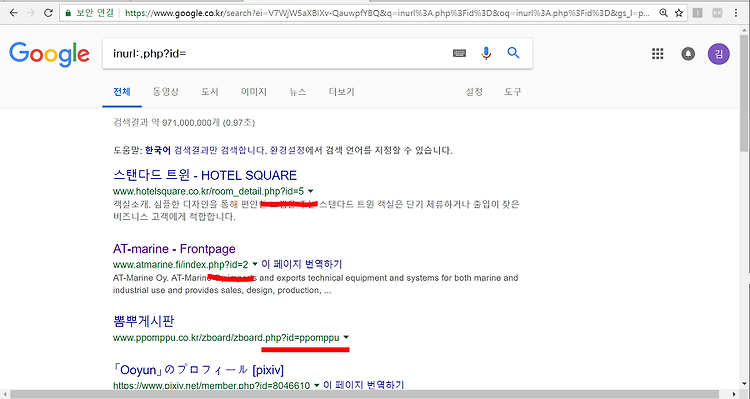

SQL 인젝션 공격의 원리 1. SQL 인젝션 공격의 원리 è SQL 인젝션 공격에 취약점이 발생하는 곳은 웹 애플리케이션과 데이터베이스가 연동되는 부분에 공격자가 임의의 SQL 명령어를 삽입하여 공격하는 것 2. SQL injection 공격 : “파라미터를 이용한 쿼리의 재구성” è 웹 어플리케이션이 뒷 단에 있는 Database에 질의(쿼리)를 하는 과정 사이에 일반적인 값 외에 악의적인 의도를 갖는 구문을 함께 삽입하여 공격자가 원하는 SQL 쿼리문을 실행하는 대표적인 웹해킹기법 SQL injection 공격 예시 1. 구글에 inurl:.php?id=를 검색한다 2. 그러면 웹주소에 .php?id=가 포함된 모든 웹사이트를 검색한다 구글에 입력하면 다음과 같은 결과값들이 뜨는데 공통적인 사항들은..

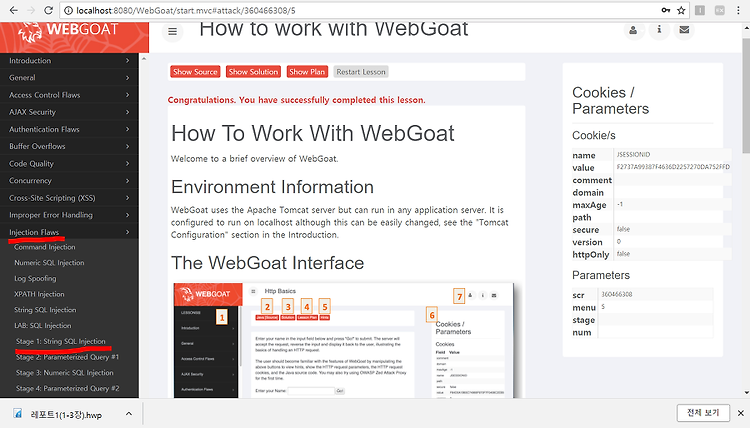

SQL 인젝션 공격 연습을 하기 위해서는 Webgoat 깔려 있어야 한다 깔려 있다는 가정하에 진행하겠다.1.guest로 로그인하고 Injection flaws 하단에 stage 1 : String SQL injection 클릭 2.인증을 우회하기 위해서 SQL 문자열 삽입을 이용해야 한다. SQL 인젝션 공격을 통해 정확한 패스워드없이 관리자 ('Neville')로 로그인한다. 클릭 후 비밀번호을 입력해 주는데 , 아무번호나 입력해 본다.그러면 다음과 같이 로그인 실패 화면이 뜰 것이다. 3.우리는 다음과 같이 admin으로 로그인을 해주고 , 비밀번호는 ‘or’‘=’ 입력해준다. 4.로그인 성공 화면이 다음이다. 5. 간단한 인증 우회 SQL 문자열 삽입 C:\Users\user\Desktop\3학년..

Fiddler ( 피들러 ) - HTTP 와 HTTPS의 프로토콜을 캡쳐하고 분석할 수 있는 프리웨어 HTTP 디버깅 툴이다.# 윈도우에서 동작하고 , .NET 프레임워크 필요하다 . 1.https://www.telerik.com/fiddler

Ouath 단계 1. 첫 번째 웹사이트가 사용자를 대신해서 두 번째 웹사이트에 접속 è 이때 Oauth를 사용하고 , 사용자의 확인된 ID를 제공 2. 두 번째 사이트는 해당 트랜젝션 및 관여 당사자에 고유한 1회성 암호와 1회성 토큰을 생성 3. 첫 번째 사이트는 이 토큰과 암호를 사용자의 클라이언트 소프트웨어에 제공 4. 클라이언트 소프트웨어는 요청 토큰과 암호를 인증공급업체에 제시 ( 여기서는 두번째 사이트 or 다른 사이트 or 서비스 ) 5. 인증 ( 인가 ) 공급업체에 인증이 되어 있지 않다면 , 클라이언트가 인증을 요청할 것이다. 인증 후에 , 클라이언트는 두 번째 웹사이트에 인증 트랜젝션 승인을 요청한다. 6. 사용자 or 소프트웨어는 첫 번째 웹사이트에서 트랜젝션을 승인 7. 그리고 사용..